21. September 2022

Von Dr. Martin Böhn

Die weitreichende Digitalisierung und insbesondere die Zusammenführung wesentlicher Informationen und Funktionen im Digital Workplace erfordert gute Sicherheitskonzepte – auf mehreren Ebenen. Immer wieder werden Entscheider durch entsprechende Berichte aus der Presse auf diese Gefahren hingewiesen – oder sie werden sogar selbst Opfer von Cyber-Kriminalität. Daher ist Security fest im Modell des Digital Workplace verankert.

“Richtige Daten sind Gold wert“ – das lockt leider auch verschiedene Gefahren an. Nicht nur die datenhaltenden Systeme, auch die entsprechenden Prozesse müssen abgesichert werden.

Immer wieder werden Hackerangriffe, aber auch Malware & Ransomware publik, welche den Unternehmen enormen finanziellen Schaden zufügen und das Außenbild belasten. Man ist nicht mehr arbeitsfähig, verliert Vertrauen bei Kunden und Partnern und auch die Belastung der Mitarbeiter ist hoch. Zudem sind Datenmitnahmen ein Risiko, es droht der Verlust wertvoller Informationen.

Durch die immer stärkere Digitalisierung und Vernetzung erhöhen sich die Risiken, da ausgefallene bzw. blockierte Systeme ganze Prozesskette behindern und Datenlecks ebenso ganze Geschäftsfelder gefährden. Gleichzeitig hat die Anzahl der Geräte und Knotenpunkte durch die Arbeit von Zuhause, teilweise mit eigenen Endgeräten (BYOD: Bring your own device) die Anzahl der Angriffspunkte erhöht.

Immer mehr Informationen gehen über immer mehr Kanäle ein, was es für die Anwender noch schwieriger macht, nicht auf infizierte Anhänge, falsche Webseiten, Phishing (Passwortdiebstahl durch Vorgaukeln vertrauenswürdiger Kommunikationspartner) und Identitätsdiebstahl hereinzufallen.

Zudem steigt leider auch die Qualität der Schadsoftware – teilweise enthalten beispielsweise betrügerische E-Mails korrekte Empfängerdaten und imitieren den Auftritt namhafter Firmen häufig sehr gut.

Verstärkt werden diese Tendenzen durch Veränderungen in der IT-Landschaft, durch Cloud- und Software-as-a-Service-Angebote, vernetzte Best-of-Breed-Architekturen, mehr mobile Endgeräte und auch IoT gibt es viel mehr Knotenpunkte im gesamten Netzwerk, welche angegriffen werden können.

Eine Aktualisierung der bisherigen IT-Strategie ist dringend erforderlich. Allerdings konnten insbesondere bedingt durch Covid-19 längst nicht alle Projekte mit umfangreicher Vorlaufzeit geplant werden – es mussten schnell Lösungen geschaffen werden. Und diese gilt es nun abzusichern. Hier setzt der Secure Workplace an.

Für den umfassenden Schutz der Daten und Prozesse sowie die schnelle Erkennung und Eindämmung von Gefahren braucht es gute Werkzeuge, welche sowohl Ihre Sicherheitsverantwortlichen als auch Ihre Mitarbeiter unterstützt.

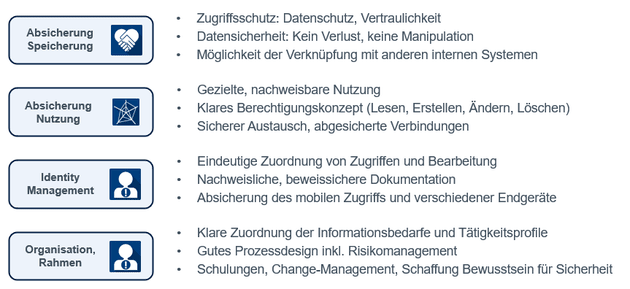

Wesentliche Ebenen der Sicherheit

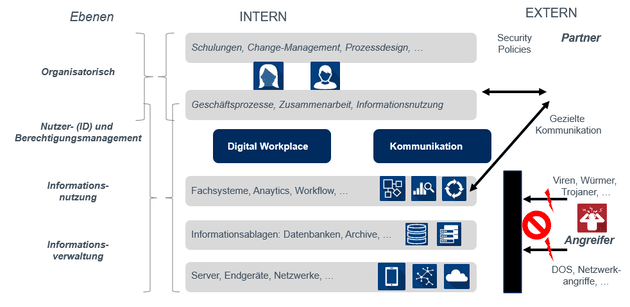

Gerade der Digital Workplace ist durch eine Verknüpfung verschiedener Systeme und Datenablagen gekennzeichnet. Dies erhöht die Risiken und erzeugt eine höhere Abhängigkeit – es gibt mehr Einfallstore und der Ausfall eines Bausteins kann die gesamte Prozesskette stören.

Die Absicherung des Digital Workplace bezieht sich auf verschiedene Ebenen.

- Speicherung der Informationen: Absicherung der Ablage- und Verwaltungsschichten, betreffend Inhalte, Systeme und Geräte.

Oft sind Inhalte verteilt auf verschiedene Systeme (Datenbanken, Analytics-Anwendungen, Fachsysteme mit eigener Datenhaltung, ECM-Systeme für Dokumente, Media-Asset-Management etc.). Die Sicherheitskonzepte betreffen diese Verwaltungssysteme als auch die Informationen selbst (Verschlüsselung, digitale Wasserzeichen etc.). Zudem müssen die Geräte selbst abgesichert werden (insbesondere mobile Endgeräte), da auch sie Angriffspunkte sind. - Nutzung und Austausch der Informationen: Verwendung der Daten in den Geschäftsprozessen über verschiedene Ebenen hinweg: innerhalb eines Teams, unternehmensweit, Austausch mit Partnern, Austausch mit Kunden.

Auf allen diesen Ebenen (und den Zwischenformen) muss gewährleistet sein, dass eine klare Kontrolle besteht, welche Informationen mit wem in welcher Form für welchen Zeitraum geteilt werden. - Identitäts- und Rechtemanagement: Authentifikation und Autorisierung: Ist der Ansprechpartner der, für den er sich ausgibt, und welche Inhalte und Funktionen darf diese Person verwenden?

Dies ist insbesondere bei übergreifenden Prozessen im Digital Workplace eine Herausforderung, da unterschiedliche Systeme verschiedene Arten von Berechtigungen ermöglichen und eigene Rollen- und Rechtekonzepte haben, welche in Einklang gebracht werden müssen. Gleichzeitig sollen die Prozesse nicht ausgebremst und die Mitarbeitende nicht demotiviert werden (Zugriff auf erforderliche Informationen sicherstellen, single-sign-on als wesentliche Arbeitserleichterung etc.) - Organisatorische Maßnahmen: Bewusstsein für den korrekten Umgang mit Informationen und inhaltliche Eingrenzung durch gutes Prozessdesign.

Viele Gefahrenquellen liegen in der fahrlässigen Nutzung von Informationen. Durch das entsprechende Design der Prozesse und Sichten kann eingeschränkt werden, wer welche Informationen sieht oder mit ihnen arbeiten kann. Gute Schulungen vermitteln, welche Arbeitsweisen unsicher sind und wie man generell mit Informationen umgehen solle.

Aus diesen Ebenen abgeleitet ergeben sich verschiedene Arten von Maßnahmen zum Schutz der Informationen, Prozesse und Systeme. Allerdings zeigt sich deutlich, dass einzelne Aktivitäten auch immer nur einen Teil der Gefahren adressieren, also eine Verbindung der verschiedenen Maßnahmen erforderlich ist.

- Absicherung der Strukturen bzw. Geräte: Zugangssicherungssysteme, Härtung mobiler Endgeräte etc.:

Gerade hier haben die Digitalisierung und Remote Work dazu geführt, dass viele klassische Konzepte des Schutzes von Gebäuden und Firmennetzwerken an ihre Grenzen stoßen. Homeoffice, grundsätzlich mobiles Arbeiten und Bring your own device (BYOD) haben die Zugangspunkte vervielfacht. Daher sind solche Konzepte allein nicht mehr ausreichend. - Absicherung der Systeme: Schutz von Anwendungssoftware, Datenbanken etc. gegen unbefugte Zugriffe und Schadprogramme:

Dies ist weiterhin ein wichtiger Baustein und Autorisierungs- und Berechtigungskonzepte sind weiterhin ein wesentlicher Bestandteil aller Softwareprojekte (Wer darf wann was mit welchen Informationen tun?). Allerdings gibt es mittlerweile eine Vielzahl von Schadprogrammen, welche entweder zu schwache Passwörter „knacken“ oder herausfinden (bspw. Keylogger, Phishing) können. Dies erfolgt auf technischer Ebene oder durch gezielte Täuschung der Anwender („Geben Sie hier Ihr Passwort ein, um die Sperrung Ihres Accounts zu verhindern“). Auch vor Fehlbedienung oder bewusster Manipulation oder Spionage schützen diese Maßnahmen nur bedingt. - Absicherung der Informationen: Schutz auf Ebene der Datensätze oder Dateien

Durch Rollen- und Berechtigungskonzepte kann eingeschränkt werden, wer welchen Zugang zu Informationen erhält. Um gerade in übergreifenden Prozessen eine stärkere Kontrolle zu erhalten, können temporäre Zugangsrechte eingeräumt oder digitale Schutzmaßnahmen auf den Dateien selbst ergriffen werden (insbesondere Verschlüsselung, Öffnen nur mit bestimmten Apps etc.). - Absicherung der Prozesse: Schaffung der Rahmenbedingungen und des Bewusstseins zur Fehlervermeidung und Gefahrenabwehr

Durch eine gezielte Steuerung der Anwender zu den relevanten Inhalten und die bedarfsgerechte Bereitstellung von Informationen werden die Gefahren eingeschränkt, (versehentlich) Daten zu verändern, zu löschen oder unberechtigt weiterzugeben. Klare Rollenkonzepte helfen bei der Umsetzung ebenso wie strukturierte Workflows, welche den erforderlichen Kontext für die Auswahl der jeweils relevanten Inhalte und Funktionen liefern.

Neben dieser „Werkzeugebene“ muss auch die „Nutzerebene“ betrachtet werden: gute Schulungen und die Schaffung eines Bewusstseins sowohl für die potenziellen Gefahren als auch für den verantwortlichen Umgang mit Informationen sind wesentliche Eckpfeiler eines Schutzkonzepts.

Wesentliche Arten von Gefahren

Die Informationen und Systeme werden auf sehr unterschiedlichen Ebenen angegriffen. Einfallstore gibt es viele, von manipulierten Dateien und Systemen über Angriffe auf Netzwerke bis hin zu gezielter Spionage. Es lassen sich folgende wesentliche Klassen unterscheiden:

- Viren und Würmer, welche das Verhalten der Systeme verändern (Einschränkung Funktionalität, Weitergabe Daten, Nutzung der Infrastruktur des infizierten Systems zur Weiterverbreitung oder zum Versenden von Spam etc.)

- Trojaner: Schadsoftware zum Ausspähen von Systemen durch unterschiedliche Ansätze, Sammlung und Weitergabe von Daten (auch Passwortdaten) sowie zur Beeinträchtigung von Systemen und Speichern bis hin zur völligen Blockade einer Nutzung (Krypto-Trojaner, Ransomware: Sperrung der Systeme und Verschlüsselung der Daten, um Lösegeld zu erpressen)

- Netzwerkangriffe wie bspw. (Distributed) Denial of Service, um eine Webseite oder ein Service-Angebot zu blockieren und so zu Umsatzverlusten und Kundenunzufriedenheit zu führen. Auch IoT-Anwendungen werden verstärkt angegriffen, um so Zugriffe zu sensiblen Inhalten zu erhalten.

- Gefahren aus der Nutzung: Die Anwender selbst sind ein weiteres Risiko. Neben gezielter Spionage (Weitergabe von Firmeninformationen) sind vor allem mangelndes Bewusstsein und fehlendes Verständnis für die Systeme Gründe für entsprechende Lücken. Beispielsweise werden immer wieder schützenswerte Informationen einfach über E-Mails versendet oder weitreichende Zugriffe auf Austauschordner gewährt.

Innerhalb der Klassen ist eine weitere fachliche Unterteilung möglich. Aus Sicht der Entscheider wird deutlich, dass eine Maßnahme (wie bspw. die Nutzung einer Firewall) nicht ausreichend ist, um Security zu unterstützen.

Insbesondere durch die stärkere Digitalisierung und Verteilung (Nutzung mobiler Endgeräte, Remote Work etc.) gibt es immer mehr Angriffspunkte. Während manche Angriffe schnell bemerkt werden können (bspw. Blockade der Systeme) werden andere oft lange nicht erkannt (Spyware: Abfluss von Daten).

Wesentliche Arten der Schäden

Security ist kein reines IT-Thema, es hat wesentlichen Einfluss auf die Unternehmenstätigkeit. Nicht zuletzt die Berichte über Krypto-Trojaner und die damit verbundenen handlungsunfähigen Unternehmer haben die Entscheider aufhorchen lassen. Über die verschiedenen Klassen von Angriffen ergeben sich für die Unternehmen verschiedene Gefahrenklassen:

- Verlust von Informationen (Löschen oder Sperren für den Zugriff): operative Prozesse können nicht durchgeführt werden

- Manipulation von Informationen: Falsche Ergebnisse von Berechnungen, Analysen oder Geschäftsprozessen, Weiterleitung auf Fake-Seiten (oft mit weiterer Schadsoftware) etc.

- Verletzung Datenschutz, Datenabfluss an unberechtigte Personen: Imageschaden, Gefahr für die Kunden (Identitätsdiebstahl, Nutzung Kontodaten etc.) und Einschränkung der Geschäftstätigkeit (Herunterfahren und Prüfen der Systeme kostet Zeit, in denen die Anwendungen nicht zur Verfügung stehen)

Allen gemeinsam ist, dass durch diese Gefahren direkter Schaden entsteht (bspw. Umsatzverluste durch Ausfall der Systeme) als auch indirekter Schaden (verlorenes Vertrauen beeinträchtigen die zukünftige Geschäftstätigkeit).

Neben den Interessenten und Kunden müssen in diesem Zusammenhang auch Partner berücksichtigt werden, deren Daten und Systeme ebenso wie ihre Geschäftstätigkeit direkt und indirekt unter Angriffen leiden können. Zudem werden Mitarbeitende frustriert, verunsichert und in ihrer Produktivität gestört.

Wesentliche Maßnahmen

Aufgrund der Vielzahl von Angriffsmöglichkeiten ist Sicherheit ein vielschichtiges Thema, bei dem unterschiedliche Arten von Werkzeugen genutzt werden, um die Systeme, Daten und Prozesse abzusichern:

- Verzeichnisdienste: Übergreifende Identifikation und Legitimation

- Authentifizierungslösungen (bspw. 2-Faktor-Authentifizierung)

- Schutz gegen Schadsoftware: Virenscanner, Sicherheitseinstellungen in Software (Z. B. Abstellen von Makros) etc.

- Schutz gegen Informationsdiebstahl: gesicherte Identifikation und Übertragungswege, Spam-Schutz (vgl. auch Phishing), Sperren Ports, Mitarbeiterschulungen …

- Schutz gegen Attacken von außen: Firewalls, Write-once-Backup, Netzwerke (Gezielte Eingrenzung der Kommunikationswege und der beteiligten Systeme / Geräte)…

- Schutz gegen Gefahren von innen: Analyse von Bewegungsmustern, Identifikation von Risiken (SIEM – Security Information and Event Management), …

- Schutz der Inhalte: Verschlüsselung (Daten, Übertragungswege), sowohl grundsätzlich bei der Datenhaltung als auch bedarfsgerecht bei der Nutzung: Analyse der Informationen und Verschlüsselung beim Austausch: Anhang an Mail, Übertragung auf USB-Stick, Backups etc.

- Endpoint Security: Härtung von Geräten, eindeutige Identifikation

Diese Werkzeuge sind in übergreifende Sicherheitskonzepte eingebunden. Für das umfassende Erkennen und Handeln sind folgende Funktionsbausteine wichtig:

- Monitoring und Audits: Überwachung der Systeme, sowohl auf der Ebene einzelner Systeme als auch übergreifend

- Analyse und Filter: Bewertung der Datenströme, Erkennen von Mustern und insbesondere Abweichungen von Mustern / Anomalien

- Alerts: Aufzeigen von erkannten (potenziellen) Problemen und Gefahren

- Automatismen: direkte Reaktionen

- Für das Ausrollen der Sicherheit auf alle Endpunkte und Daten: automatische Prüfung, Anstoßen Prozesse für aufwandsarmes Einbinden von neuen Geräten, regelbasierte Verschlüsselung etc.

- Als Reaktion auf erkannte (mögliche) Gefahren: Sperren von Datenflüssen oder Geräten, Konten, Benachrichtigung des Sicherheitsteams

- Detailbetrachtung und Gefahrenabwehr: Werkzeuge für die IT-Sicherheitsspezialisten, um die Ausgangspunkte und Art des Angriffs genau zu identifizieren, gezielte Gegenmaßnahmen einzuleiten, ggf. verantwortliche Mitarbeiter zu informieren – und teilweise Gegenmaßnahmen zu starten

Dabei werden verschiedene Ansätze zur Umsetzung der Sicherheit kombiniert: Maßnahmen im Backend (Backend: Netzwerke, Datenbanken, Applikationen, …), Maßnahmen im Frontend / End Point (Absicherung der Interaktionen der Anwender, Nutzung der Geräte und Funktionen, …) und Maßnahmen auf Prozessebene, da diese wertvollen Kontext zur Bewertung der Zugriffsarten bietet.

Security im Digital Workplace

Schon bei der Formulierung der Vision müssen die Aspekte der Absicherung der Informationen und Prozesse berücksichtigt werden. Auf der organisatorischen Ebene sind Themen wie Risk Management, Compliance ebenso wie Change-Management und Schulungen wesentliche Aspekte bei der Konzeption und Umsetzung der Sicherungsaspekte auf den verschiedenen Ebenen.

Die „technische“ Umsetzung von Security erfolgt auf verschiedenen Ebenen. Die einzelnen Systeme müssen in das übergeordnete Rollen- und Berechtigungskonzept eingebunden werden, indem die entsprechenden Konzepte in den Werkzeugen umgesetzt sowie entsprechende Schnittstellen (bspw. an den zentralen Verzeichnisdienst) geschaffen werden.

Bei der Einrichtung ist auf mögliche Schutzmaßnahmen zu achten wie verschlüsselte Kommunikation oder die explizite Freigabe der Möglichkeiten für den Datenaustausch.

Bei der Konzeption der übergreifenden Prozesse und Sichten (inkl. der Dashboards im Digital Workplace) ist klar zu definieren, welche Rolle welche Inhalte sehen und ggf. in welcher Form bearbeiten darf.

Dies führt nicht nur zu einer Absicherung gegen (auch ungewollte) Manipulation und Verlust, sondern auch zu einer Konzentration auf die wesentlichen Inhalte. Nutzer werden damit nicht von der Vielzahl der grundsätzlich verfügbaren Informationen „überrollt“ (Informationsflut), sondern erhalten relevante Informationen im Kontext.

Für weiterreichende Aktionen ist der Absprung in das jeweilige Fachsystem sinnvoll, da hier mehr Kontext, weitere Funktionen sowie auch speziell auf den Anwendungsfall ausgelegte Berechtigungsstrukturen vorhanden sind. (Beispielsweise können Spezialsysteme für den Dokumentenaustausch entsprechende Policies anwenden, um Inhalte zu prüfen und Fristen einzuhalten.)

Zudem ist Security durch die Nutzung spezieller Systeme und Konzepte eine eigene Schicht, die übergreifend die Prozesse, Systeme und Geräte absichert. Dies umfasst bspw. Netzwerkmanagement, Firewalls und Unified Endpoint Management (Verwaltung der Endgeräte und der darauf installierten Software). Auch zentrale Steuerungskonzepte für das Nutzer- und Rechtemanagement (bspw. zentrale Verzeichnisdienste) sind hier anzusiedeln.

Auch zur übergreifenden Überwachung, Analyse und Verteidigung der Systeme können Spezialanwendungen wie SIEM-Systeme (Security Information and Event Management) genutzt werden, welche unerlaubte oder ungewöhnliche Aktivitäten erkennen und Gegenmaßnahmen einleiten können.

So kann bspw. auch identifiziert werden, dass eine Nutzerkennung gestohlen wurde, wenn ein Zugriff bis 17:00 Uhr über einen Netzwerkpunkt in Hessen erfolgte, nach 17:30 Uhr aber aus einem anderen Kontinent – was auf eine gestohlene Benutzerkennung schließen lässt. „Klassische“ Ansätze wie Firewalls und Scanner für Viren / Malware / etc. sind weiterhin notwendig.

Hier hat in den vergangenen Jahren ein Wandel eingesetzt, wie IT-Sicherheit verstanden und gelebt wird. Aufgrund der Anforderungen an Flexibilität, Digitalisierung und Vernetzung können klassische Konzepte der Abschottung nicht mehr praktiziert werden.

Für die Umsetzung der Sicherheit sind komplexere Konzepte und insbesondere auch Beratung erforderlich. Das hat auch das Bild der IT-Sicherheitsexperten in den Unternehmen verändert: von den Bedenkenträgern und Verhinderern hin zu wertvollen Ansprechpartnern und „Möglich-Machern“.

Fazit: Security muss ein Kernaspekt des Digital Workplace sein

Digitale Informationen und Prozesse sind Rückgrat und wesentliche Arbeitsmittel in der modernen Arbeitswelt. Durch technische Neuerungen, aber auch insbesondere eine veränderte Anspruchshaltung der Mitarbeiter, Partner und Kunden wandeln sich Informations- und IT-Infrastrukturen. Die immer stärkere Vernetzung verändert, wie Security aufgebaut und gelebt werden muss.

Für die Umsetzung sind ganzheitliche Ansätze entscheidend:

- Hardware, Software, Netzwerk / Kommunikation

- Einzelne Systeme, Prozessketten / Dashboards, Infrastruktur

- Firmennetzwerk – aber auch remote-Zugriff (Austausch mit Remote-Work-Nutzer:innen, aber auch Partnern, Kunden und Interessenten)

- Informationen und deren Speicherung, insbesondere aber auch deren Verarbeitung und Austausch

Damit wird deutlich, dass Security keine reine IT-Aufgabe mehr ist. Die Fachbereiche müssen beraten und eingebunden werden, da die Konzeption der Prozesse und die Schulung der Anwender wesentliche Eckpfeiler sind – neben dem Einsatz entsprechender Speziallösungen. Die Verankerung von Security muss bereits in der Strategie erfolgen. Sie erfordert eine Bewertung der Ziele und Maßnahmen auch unter Gesichtspunkten der Risiken und Auswahl der entsprechenden Werkzeuge sowie der Gestaltung von Prozessstrukturen.

Digitalisierung unterscheidet sich hier nicht vom realen Leben: Autofahren hat die Mobilität und damit die Gesellschaft verändert und bietet viele Möglichkeiten im geschäftlichen und privaten Umfeld. Aber es erfordert auch Absicherung auf verschiedenen Ebenen: von Sicherheitsgurten und Airbags über die Erfordernisse von Führerscheinen und Versicherungen bis hin zum umsichtigen Fahren. Auch die Digitalisierung bietet viele Chancen – man darf sich dabei nicht durch Sicherheitslücken ausbremsen lassen.